70% компаний, в которых произошла утечка данных, предпочитают это скрыть. Нередко из-за того, что в организации не принят план, что делать в подобной ситуации. Но замалчивание — не выход, так как об инциденте все равно становится известно. При этом сокрытие грозит не только ударом по репутации, но и штрафами. Что делать если произошла утечка данных? Разберем пошаговый план действий.

Каких компаний может коснуться утечка данных?

В России за три года 27% компаний столкнулись с утечками данных. Большинство инцидентов произошли по вине сотрудников: в 37% случаев причиной стали умышленные действия персонала, 16% ЧП случились из-за ошибки специалистов, еще 14% утечек — из-за намеренных действий внутренних и внешних нарушителей, говорится в аналитическом отчете InfoWatch «Оценка ущерба вследствие утечек информации».

То есть под удар попал каждый третий бизнес. При этом в большинстве организаций данные не застрахованы от потери, хотя нередко ущерб от ЧП превышает 1 млн. рублей.

Чаще всего утекают персональные данные, коммерческая и служебная тайна.

Что грозит бизнесу за утечку данных?

За утечку персональных данных компанию могут оштрафовать максимум на 100 тыс рублей. На правительственном уровне признается, что такие штрафы неоправданно скромные, поэтому власти решили ужесточить наказание и осенью 2022 Минцифры доработало законопроект об оборотных штрафах за утечки персональных данных. По нему за утечку персональных данных планируют ввести оборотные штрафы от 3 до 500 млн рублей. Сейчас документ находится на рассмотрении правительства.

Почему руководству компании важно публично признаться в утечке?

Если произошла утечка данных, то информация о ней, как правило, все равно попадает в публичное пространство. Но если о ней становится известно от посторонних лиц, компания вынуждена оправдываться.

Если утечка коммерческой и служебной тайны бьет по имиджу бизнеса, грозит разглашением конфиденциальной информации и технологий, что может привести к разрыву партнерских отношений и снижением лояльности клиентов, то утечка персональных данных вдобавок грозит и санкциями регуляторов.

Замолчав факт утечки персональных данных, бизнес рискует попасть под штрафы: с сентября 2022 года представители компании должны в течение 24 часов сообщить в Роскомнадзор или в Национальный координационный центр по компьютерным инцидентам о факте утечки и в течение 72 часов предоставить результаты внутреннего расследования инцидента утечки.

Также руководителям важно понимать, что если вовремя уведомить об утечке клиентов, чьи данные оказались в открытых источниках, они смогут предпринять меры по своей защите.

Первые часы после утечки. Какие меры предпринять в компании?

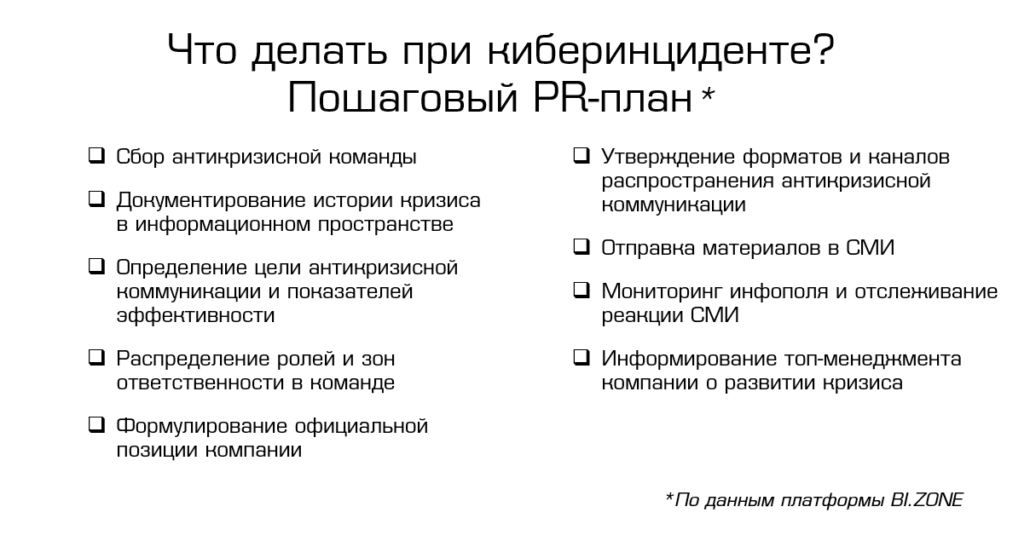

Собрать рабочую группу

В первую очередь необходимо собрать рабочую группу и назначить ответственных за каждый бизнес-процесс. В идеале такую группу нужно собрать заранее, чтобы во время ЧП не тратить время.

В рабочую группу должны войти:

- ИТ и ИБ-специалисты, в чьи задачи входит остановить утечку, расследовать инцидент и проинформировать регулятора о ЧП.

- PR-отдел, который должен сообщить об утечке СМИ и клиентам, а также отработать негативные сообщения в интернете.

- Юрист для оценки рисков.

Остановить утечку

Если произошла утечка данных, первое что нужно сделать ИТ и ИБ-специалистам — выявить, откуда произошла утечка и перекрыть канал.

Если утечка обнаружена в режиме реального времени, можно постараться остановить ее в моменте. Любая утечка может произойти повторно, поэтому важно локализовать «пробоину». Если утечка данных произошла из-за действий внешнего злоумышленника, который проник в периметр компании, важно проверить, покинул ли взломщик контур. Возможно, для этого понадобится полностью отключить серверы.

Также важно проверить, могла ли утечь дополнительная информация? Это касается любых конфиденциальных и персональных данных.

Проинформировать об утечке общественность

Официальное заявление от компании об утечке данных необходимо сделать максимально быстро. Это может быть пресс-релиз, отправленный пулу СМИ, либо комментарий для одного из ведущих изданий.

В любом случае в сообщении должна быть основная информация о произошедшем. Важно описать реальную ситуацию, не преуменьшая масштаб, указать, какие меры приняты в компании для ликвидации ЧП и проведения расследования. Также важно дать советы, что делать клиентам, если произошла утечка их персональных данных.

Если же информация об инциденте появилась в публичном пространстве от третьих лиц раньше официального сообщения от компании, важно не закрываться от СМИ и прокомментировать ситуацию со своей стороны.

Что важно сделать в первые сутки после утечки?

Сообщить регуляторам

Если произошла утечка персональных данных, то основное, что нужно сделать субъектам критической информационной инфраструктуры и другим компаниям, которые взаимодействуют с Национальным координационным центром по компьютерным инцидентам — это в течение 24 часов с момента обнаружения утечки сообщить об этом в ГосСОПКА.

Остальные компании в течение 24 часов с момента выявления утечки должны уведомить о ней Роскомнадзор, а в течение 72 часов — предоставить результаты внутреннего расследования.

Начать расследование

Утечка данных может произойти как из-за сотрудников, так и из-за действий внешних злоумышленников. Первые результаты будут уже после оценки данных, которые попали в общий доступ.

Во время расследования необходимо, как минимум, определить «зону поражения», выявить аккаунты, которые были скомпрометированы, закрыть уязвимости системы, а также сменить пароли и установить двухфакторную аутентификацию.

Как показывает практика, большинство проникновений в систему происходят при помощи простых инструментов. Также злоумышленники нередко используют давно известные уязвимости и прибегают к помощи инсайдеров — сотрудников организации.

Но установить точные детали произошедшего и вычислить виновника без специализированного оборудования практически невозможно. Поэтому в компании важно заблаговременно установить защитные системы, а также разграничить доступ к конфиденциальным данным.

Оценить риски

Юридический отдел должен быть готов к тому, что если произошла утечка паспортных данных, то пострадавшие могут подать иск с требованием компенсации и знать, что делать в такой ситуации.

К примеру, после утечки данных из «Яндекс.Еды», которая произошла 1 марта 2022 года, к компании было подано несколько коллективных исков. Пострадавшие требовали выплатить компенсацию в размере 100 тыс. рублей, суд частично удовлетворил требования.

Сгладить имиджевый удар

PR-отделу важно отслеживать реакцию на сообщения об утечке и отрабатывать негативные комментарии.

Кроме этого, в течение недели после утечки необходимо выпустить пресс-релиз с результатами промежуточного расследования. В нем также нужно указать, какие выводы сделала компания после инцидента и что планирует изменить, чтобы утечка данных не произошла в будущем.

Например, в компании решили ужесточить работу с персональными данными и коммерческими документами, чтобы защитить информацию и клиентов от подобных ЧП.

Что помогает выявить утечку данных?

Но не во всех компаниях знают об утечке информации: опрос InfoWatch показывает, что 25% респондентов затрудняются ответить, была ли в компании утечка. Как правило, в большинстве таких организаций отсутствуют DLP-системы.

Это решения, которые мониторят активность пользователей, блокируют действия, которые могут привести к утечке, а также помогают расследовать инциденты. Одна из таких программ — система мониторинга «Стахановец» с DLP-функционалом.

ПО контролирует действия сотрудников на компьютерах, что помогает:

Выявлять подозрительные слова в почте и мессенджерах. В программе можно настроить словари, включив туда подозрительные комбинации слов. Это могут быть такие выражения как «база клиентов», «секретная информация», «конфиденциально» и другие словосочетания. Система отслеживает переписку в почте и мессенджерах и если кто-то из сотрудников использует слова-маркеры, мгновенно присылает уведомление службе безопасности.

Устанавливать детали ЧП. Выявить виновника утечки помогает отчет «Глобальный поиск», который производит поиск по всей базе с учетом хронологии событий. Если утечка произошла по вине нескольких лиц, взаимоотношения между ними можно оценить по отчетам «Контакты», «Чаты/звонки» и «Граф связей».

Мониторить файловые операции и блокировать флешки. ПО отслеживает все операции с конфиденциальными документами: редактирование, копирование, перенос или отправку на съемные носители. Также позволяет установить запрет на использование флеш-накопителей, фотоаппаратов, смартфонов и съемных дисков.

При необходимости администратор может задействовать функцию «Тревожная кнопка», которая позволяет быстро выключить или заблокировать все компьютеры, либо выполнить скрипт на сервере по команде через Telegram.

Делать снимки и видео экрана. Система делает скриншоты экрана сотрудников с заданной периодичностью, упаковывая снимки в видео. Интервал создания скриншотов можно настроить под каждую программу.

Предотвращать фотографирование экрана и ставить водяные знаки на документах. Программа отслеживает действия сотрудников и при попытке сфотографировать экран с ценными данными, сворачивает окно, блокирует компьютер и уведомляет службу безопасности об инциденте.

Кроме этого, при создании PrintScreen, система накладывает незаметные водяные знаки. Если снимок оказывается в открытом доступе, можно установить дату создания скриншота и сотрудника, который его сделал.

Распознавать сотрудников. ПО распознает всех сотрудников и сохраняет историю, кто и в какое время работал за компьютером. Это помогает ретроспективно установить, кто пользовался техникой в конкретное время, а также выяснить авторов конкретных документов.

«Стахановец» помогает не только защитить компанию от утечки, но и расследовать инциденты, если произошла утечка данных. Одно из преимуществ системы то, что в программе собраны все основные DLP-функции, которых достаточно для большинства компаний. Это делает систему не требовательной к ресурсам, простой в установке и использовании. Вы можете убедиться в этом сами, бесплатно попробовав тестовую версию системы с полным функционалом.